E盾反调试分析

GetStartupInfo在程序启动后,会有一个StartupInfo的结构体变量,来保存程序启动的信息,我们通过其中参数的改变来检测程序是正常运行还是在调试器中运行的

参考地址:https://www.cnblogs.com/ziolo/p/3434815.html

参考地址:https://blog.csdn.net/tk86935367/article/details/8174368

GetStartupInfo 在程序启动后,会有一个StartupInfo的结构体变量,来保存程序启动的信息,我们通过其中参数的改变来检测程序是正常运行还是在调试器中运行的参考地址:https://www.cnblogs.com/ziolo/p/3434815.html

参考地址:https://blog.csdn.net/tk86935367/article/details/8174368

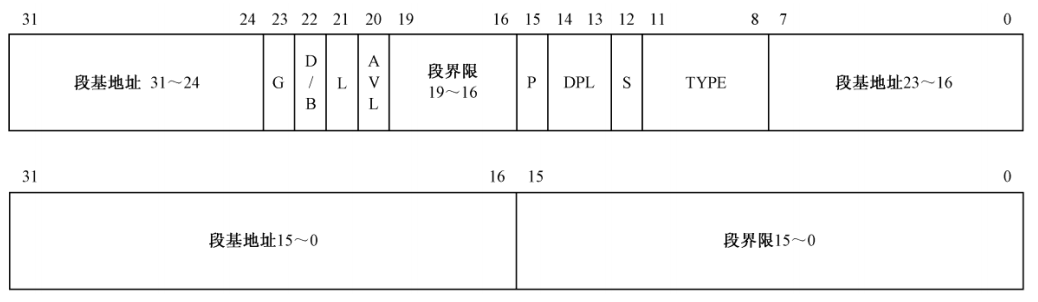

CPU 架构

段描述符

一、Xposed 框架实现 Hook 的原理介绍

Zygote是Android的核心,每运行一个app,Zygote就会fork一个虚拟机实例来运行app,

Xposed Framework深入到了Android核心机制中,通过改造Zygote来实现一些很牛逼的

功能。Zygote的启动配置在init.rc 脚 本 中,由系统启动的时候开启此进程,对应的

执行文件是/system/bin/app_process,这个文件完成类库加载及一些函数调用的工作。

当系统中安装了Xposed Framework之后,会对app_process进行扩展,也就是说,Xposed

Framework 会拿自己实现的app_process覆盖掉Android原生提供的app_process文件,

当系统启动的时候,就会加载由 Xposed Framework 替换过的进程文件,并且,Xposed

Framework 还定义了一个 jar 包,系统启动的时候,也会加载这个包:

/data/data/de.robv.android.xposed.installer/bin/XposedBridge.jar

二、Xposed框架运行的条件

1.Rooted Device / Emulator (已root的手机或者模拟器)

2.Xposed Installer (Xposed安装程序下载)

3.Hooking Android App (要被Hook的目标 App)

Xposed Framework就是一个apk包也就是上面下载的Xposed安装程序,下载后用下面

的命令安装到手机上或者模拟器:

adb install de.robv.android.xposed.installer_v32_de4f0d.apk

app

framework

C++

linux内核

linux内核 –> init –> app_process –> Zygote